Kommunizierende Automatisierungssysteme beinhalten neue Risiken. Sie sind nicht länger abgeschottete Inseln, sondern offen für Gefahren durch Viren, Würmer und Trojaner.

In einem waren sich die Experten auf einem ZVEI-Workshop zum Thema IT-Sicherheit in Betrieben einig: Viren, die via Disketten oder E-Mails die Bürowelt verseuchen, sind in der Produktion keine Thema. Doch Ethernet und die damit verbundenen Protokolle wie TCP/IP machen auch solche Netze für potenzielle Angreifer leicht zugänglich. Gefahren drohen beispielsweise von den Laptops der Servicetechniker bei der Fernwartung, die die Netze mehrerer Kunden betreuen. „Durch sie können sich Würmer und Viren übertragen, die dann Anwendern den Zugang zur eigenen Festplatte sperren“, warnt Dr. Thomas Riechmann. Der Gruppenleiter IT-Security der Siemens AG in Nürnberg rät deshalb zur Risikoanalyse und zum aktiven Notfallplan: „Sicherheitskomponenten allein können heute das Problem nicht lösen, denn sie müssen dauerhaft betrieben, überwacht und aktualisiert werden. Das kann ein externer Dienstleister am besten.“

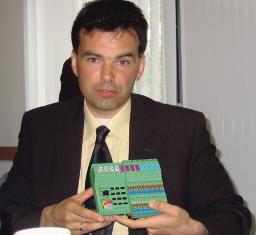

Ein dreistufiges Absichern empfiehlt Dr. Jürgen Jasperneite. „Auf der Anwenderebene fragt der Webserver dann nach einem Passwort“, so der Leiter der Entwicklung in der Business Unit Automatisierung der Phoenix Contact GmbH & Co. KG in Blomberg. Auf der Transportebene sollte ein Virtual Private Network (VPN-Tunnel) verwendet werden. Hier sind bereits skalierbare Lösungen zur Datenüberwachung und Verschlüsselung vorhanden und einsetzbar. Eine andere Möglichkeit sind Sicherheits-Switches, die ganze Netzwerke absichern, in denen sie die Kommunikation abhören. Für Jürgen Jasperneite ist das eigentliche Einfallstor aber immer noch der mechanische Netzwerk-Link: „Wir haben hierfür Verriegelungslösungen entwickelt, die dem Angreifer den Zugriff zum Link-Layer verwehren.“ Ohne Netzverbindung hat ein unautorisierter Benutzer keinen Zugriff auf das Netz und stellt deshalb auch keine Gefahr dar.

„Das Industrial-Security-Konzept der Profibusnutzerorganisation wird derzeit in 100 Pilotanwendungen getestet“, sagt Franz Köbinger. Der Produktmanager Simatic Net der Nürnberger Siemens AG sieht den Kern darin, dass das Automatisierungsnetzwerk sicherheitstechnisch segmentiert ist. So entstehen geschützte Automatisierungszellen. Die Netzkno- ten werden durch zertifizierte Security- Netzkomponenten geschützt, die den Datenverkehr von und zur Zelle kontrollieren und die Zugriffsberechti- gungen überprüfen. Innerhalb der Zelle ist der Datenverkehr weiterhin in Echtzeit möglich. wm

Unsere Whitepaper-Empfehlung

Benutzeridentifizierung und Zugangskontrolle verbessern Sicherheit und Transparenz im Flottenmanagement

Teilen: