Fertigungs- und Unternehmenstechnologien waren lange Zeit getrennte Bereiche. Unterschiedliche Kompetenzanforderungen und Technologiearten bilden eine natürliche Schranke zwischen den beiden. Aus Angst vor Betriebsstörungen versuchten die Unternehmen, ihre Produktionsanlagen durch strenge Abschottung zu schützen, und schreckten häufig davor zurück, Änderungen an den Technologien vorzunehmen, auf die sich die Betriebstools stützen. Funktionale Silos in der IT und der Fertigung führten häufig dazu, dass zwischen den Fertigungstechnikern und den IT-Teams kaum Kontakt bestand.

All dies hat sich in den letzten Jahren verändert. Industrie 4.0, Internet-Anbindung und die Einführung von IOT- und IIOT-Geräten haben eine neue Situation geschaffen. Fertigungsumgebungen sind zunehmend mit IT-Umgebungen verbunden, und die Technologiebereiche sind untrennbar miteinander verknüpft und voneinander abhängig. Die gute Nachricht ist dabei, dass die Beseitigung von Barrieren die Unternehmen in die Lage versetzt, effizienter zu arbeiten und Risiken effektiver zu mindern.

Wenn Industrieunternehmen daran denken, ihre Technologien zu modernisieren, sollten sie sich folgende Fragen zu ihren Produktionsanlagen stellen:

1. Kenne ich alles, was ich habe?

Jeder weiß, dass man nicht verwalten kann, was man nicht sehen kann – und in der Welt von heute kann man nicht schützen, was man nicht verwalten kann.

Früher waren Inventarisierungsprozesse in der Fertigung mit manuellen Schritten verbunden und basierten stark auf Tabellenkalkulationen. Mit der zunehmenden Integration neuartiger Assets in die Anlagenumgebungen waren die herkömmlichen Scans jedoch immer weniger in der Lage, sämtliche Assets zu erfassen. Im schlimmsten Fall trennten die Bediener ein Gerät einfach vom Stromnetz, wenn ein Scan anstand, und steckten es danach wieder ein. Veraltete und unvollständige Daten wurden jahrelang hingenommen, weil es wichtiger war, sich auf die Dinge zu konzentrieren, die zur Aufrechterhaltung des Betriebs nötig waren.

Die CIOs und Produktionsleiter von heute wissen dagegen um den Wert von Echtzeit-Transparenz und einer vereinfachten, umfassenden Übersicht über die gesamte Unternehmens- und Produktionsumgebung.

2. Verwalte und schütze ich meine Fertigungsumgebung ganzheitlich?

Generell gesprochen gibt es in der Fertigung zwei verschiedene Arten von Technologien. Industrielle Steuerungssysteme sind mehrschichtig, wie im Purdue-Modell und im ISA/IEC 62443 IACS IT-Sicherheitsstandard definiert. Dabei bestehen aus der Perspektive der Asset-Verwaltung grundsätzliche Unterschiede im Hinblick auf die Gerätetypen sowie die Fachkenntnisse, die zur Verwaltung der Geräte nötig sind.

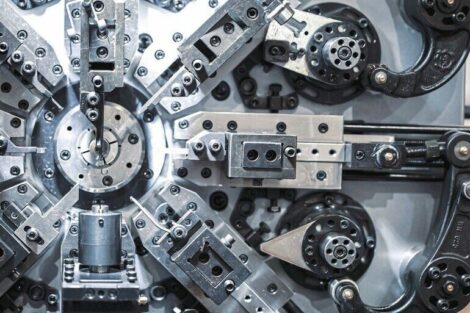

In den unteren Ebenen des Stacks befinden sich Geräte, die üblicherweise umfangreiche, wiederkehrende Aufgaben in der Fabrik oder dem Industriebetrieb ausführen. Komponenten wie Sensoren und Aktoren müssen hocheffizient arbeiten und tolerieren keine Ausfallzeiten. Aus technologischer Sicht laufen diese Geräte im Allgemeinen auf proprietären Echtzeitbetriebssystemen (RTOS), die von den ICS-Anbietern entwickelt und verwaltet werden. In den letzten Jahren haben sich verschiedene Anbieter von OT-Sicherheitslösungen etabliert, die auf Risikoanalysen und Risikomanagement für diese Art von Geräten spezialisiert sind. Im Zeitalter der Industrie 4.0 werden zudem immer mehr Geräte in industrielle Umgebungen eingeführt, die mit dem Internet verbunden sind (IOT/IIOT), was die Verwaltung komplexer und die Angriffsfläche größer macht.

In der oberen Hälfte des Stacks sind Geräte angesiedelt, die typischerweise dazu dienen, Geräte der unteren Ebenen zu steuern, übergreifende Verwaltungsfunktionen bereitzustellen und mit Systemen in der Unternehmensumgebung zu kommunizieren. Solche Geräte laufen in der Regel auf Standardbetriebssystemen wie Windows und Linux und müssen auf die gleiche Weise verwaltet und kontrolliert werden wie die Systeme in einer Unternehmensumgebung. Darüber hinaus gibt es eine Technologieschicht, die manchmal als „Gateway-Geräte“ bezeichnet wird und die Übersetzung von Protokollen der unteren Ebenen in solche der oberen Ebenen durchführt. Gateway-Geräte laufen oft auf vereinfachten, eingebetteten Versionen von Standardbetriebssystemen. All diese IT-artigen Geräte und ihre Verbindungen zu den Unternehmensumgebungen bilden den häufigsten Vektor für Cyberangriffe und das häufigste Sicherheitsrisiko. Tatsächlich hat die verarbeitende Industrie erstmals seit Jahren den Finanzdienstleistungssektor als die am häufigsten angegriffene Branche abgelöst.

Damit die Fertigungsumgebungen durchgängig verwaltet und geschützt werden, arbeiten Fertigungstechniker, IT- und Sicherheitsteams zusammen, um übergreifende Security Operation Center (SOCs) zu bilden, einheitliche Prozesse zu definieren und dafür zu sorgen, dass die relevantesten Managementdaten aus den unterschiedlichen Technologiearten in gemeinsame CMDB-, SIEM- und Workflow-Plattformen eingespeist werden.

3. Sind meine wichtigsten Assets gepatcht?

Die meisten IT- und Sicherheitsexperten sind sich einig: Der wichtigste Schutz vor Cyberbedrohungen besteht darin zu gewährleisten, dass die Computer stets aktuell gepatcht sind.

Achtet man auf optimale Technologie-Hygiene, wird zudem die Verfügbarkeit höher und der Aufwand für die Wartung und Problembehebung geringer. Beispielsweise wird es weniger Trouble Tickets geben, sodass sich Ihr Helpdesk-Team auf wertschöpfendere Aufgaben konzentrieren kann. Die gleiche Regel gilt auch in der Fertigung: Die erwähnten IT-artigen Geräte oder „verwalteten Assets“ müssen alle in ähnlichem Umfang und auf ähnliche Weise gepatcht werden wie die Assets in der Unternehmensumgebung, und die Patch-Prozesse sollten bestmöglich auf den Fertigungsbereich ausgedehnt werden – idealerweise mithilfe derselben Plattform, die auch die IT-Assets verwaltet.

Es hat sich allerdings gezeigt, dass sich IT-Prozesse nicht so leicht auf die Fertigung übertragen lassen. Veraltete Betriebssysteme, enge Zeitfenster für Änderungen, magere Hardware-Spezifikationen sowie Netzwerksegmentierung sind altbekannte Probleme beim Patchen in Fertigungsumgebungen. Dank neuer technologischer Fortschritte und verstärkter Zusammenarbeit sind die Technologie-Teams in der Fertigung jedoch zunehmend in der Lage, die Operabilität zu verbessern und die Risiken zu verringern, ohne dass dabei die Produktion beeinträchtigt wird.

Ein Hinweis zum Schwachstellenmanagement: Verfahren zur Ermittlung und Priorisierung von Schwachstellen helfen, sich beim Patchen auf die Bereiche mit dem größten Risiko zu konzentrieren. Wenn für das Patch-Management dieselbe Plattform genutzt werden kann wie für die Erkennung und Priorisierung von Schwachstellen, können Übergaben vermeiden, bessere Ergebnisse erzielt und die betriebliche Produktivität erheblich gesteigert werden.

Was die unteren Ebenen des Stacks beziehungsweise die „nicht verwalteten“ Assets betrifft, sehen wir immer mehr Bedrohungen durch Cyberangriffe. Es gibt Unternehmen, die sich auf die Erkennung und Analyse von Schwachstellen in diesem Bereich spezialisiert haben, und ein bewährtes Verfahren besteht darin, Daten aus den Systemen solcher Anbieter und Ihren IT-Systemen in einer einheitlichen CMDB-, SIEM- und Workflow-Plattform zusammenzuführen.

4. Wie gut bin ich auf einen Cybervorfall in der Produktion vorbereitet?

Um Ratschläge zu diesem Thema zu finden, muss man nicht lange suchen. Angesichts der jüngsten Welle von Ransomware-Angriffen gibt es unzählige Unternehmen, die Best Practices, Lösungen und Dienstleistungen anbieten.

Vor allem braucht man einen Plan zur Reaktion auf Vorfälle, und dieser Plan muss sich auch auf die Fertigung erstrecken. Es ist wichtig, dass der Vorstand und andere hochrangige Führungskräfte wissen, was sie bei einem Vorfall zu tun haben. Auch sollte Einigkeit darüber herrschen, wer die letztendliche Verantwortung trägt, und es sollten Maßnahmen für so viele Szenarien wie möglich festgelegt werden. Soll beispielsweise bei einem Ransomware-Angriff das Lösegeld gezahlt werden? Können Daten aus Backups wiederhergestellt werden, und wenn ja, wie lange dauert das? Wenn die Auswirkungen zahlreicher potenzieller Angriffe durchdacht wurden, ist ein Vorfall schneller zu bewältigen. Testläufe und Tabletop-Übungen sind gute Möglichkeiten, dafür zu sorgen, dass sich alle Beteiligten der Auswirkungen bewusst und richtig vorbereitet sind.

Was die erforderlichen Systemfähigkeiten betrifft, kommt es insbesondere auf Lösungen an, die helfen, bei einem Vorfall laufend auf dem neuesten Stand zu sein. In einer Situation, in der jede Minute und Sekunde zählt, ist es von unschätzbarem Wert, wenn man in Echtzeit sieht, was in Ihrer Umgebung vor sich geht. Hilfreich ist eine Plattform, die als „einzige Quelle der Wahrheit“ dient, und wenn über diese Plattform zugleich auch Maßnahmen ergriffen und Assets kontrollieren werden können, ist dies im Ernstfall ebenfalls ein großer Vorteil. Besonders gut vorbereitete Unternehmen wissen schon im Vorhinein, wo sie am stärksten gefährdet sind. So können sie bei der Problembehebung die richtigen Prioritäten setzen, um trotz der heutigen Ressourcenknappheit die Folgen eines Angriffs minimieren zu können.

Und dann ist da noch die Cloud. Die Cloud-Nutzung nimmt in der gesamten Fertigungsindustrie zu, und angesichts der schnellen technologischen Weiterentwicklung kann man davon ausgehen, dass die Unternehmen auch künftig bestrebt sein werden, von der Skalierbarkeit und Effizienz von Cloud-Umgebungen zu profitieren. Unabhängig davon, wo Unternehmen auf ihrem Weg in die Cloud aktuell stehen, empfiehlt es sich, cloudbasierte Szenarien in die Incident-Response-Planung einzubeziehen.

5. Welche Rolle spielt die Technologie bei der Optimierung meiner operativen Effizienz?

Steht ein Zögern, die Maschinen in der Fertigung zu patchen, der operativen Effizienz und Steigerung der Produktionsleistung im Weg?

Fertigungsteams haben oft noch eine tief verwurzelte Abneigung dagegen, irgendetwas anzurühren, das in Betrieb ist. Die Verfügbarkeiten in der Fabrik sind ausschlaggebend für die Produktionsleistung, und diese ist neben der Sicherheit die wichtigste Leistungskennzahl für die Betriebsleiter. Unregelmäßige und kurze Wartungsfenster sind an der Tagesordnung, und die „Solange es funktioniert …“-Mentalität ist nach wie vor weit verbreitet.

In der Welt von heute ist diese Einstellung jedoch nicht länger haltbar. Industrielle Umgebungen sind voll von Geräten, die die Maschinen verwalten, die wiederum die physische Arbeit verrichten. Zum Teil erfordern diese Geräte relativ wenig menschliche Interaktion und sind deshalb schnell „aus den Augen, aus dem Sinn“. Außerdem gibt es Workstations und Laptops, die die Mitarbeiter in der Fabrik nutzen und denen in der Regel weniger Aufmerksamkeit geschenkt wird als den Rechnern in der Unternehmensumgebung. Solch veraltete und unzureichend verwaltete Assets stellen nicht nur ein Risiko dar, sondern beeinträchtigen auch die Betriebseffizienz. Wie viele Ressourcen müssen aufgewendet werden, um die Maschinen im Auge zu behalten, und welche Folgen kann es haben, wenn eine dieser Maschinen ausfällt oder gehackt wird. Hinzu kommen die Ressourcen, die Unternehmen einsetzen müssen, um die Einhaltung der gesetzlichen Vorschriften zu gewährleisten. Neben den herkömmlichen Compliance-Frameworks für industrielle Steuerungsumgebungen (z. B. ISA 62443) gibt es auch eine Vielzahl neuerer gesetzlicher Anforderungen für vernetzte Produkte, die die Fertigung betreffen (z. B. UNECE R155/156 in der Automobilindustrie).

Und halten wir uns auch vor Augen, was dies im großen Maßstab bedeutet, wenn ein Unternehmen zahlreiche separate Fabriken oder Industrieanlagen betreibt und jede davon mit eigenen Ressourcen ihre eigenen veralteten Assets verwalten muss.

Es ist Zeit, die Verwaltung der Fertigungstechnologien grundlegend zu verändern. Nach dem traditionellen Modell werden die einzelnen Werke unabhängig voneinander verwaltet: Sie sind oft an verschiedenen Standorten angesiedelt und arbeiten unter unterschiedlichen Bedingungen und mit unterschiedlichen IT-Infrastrukturen. Hinzu kommen gegebenenfalls noch Betriebe, die durch Übernahmen eingegliedert wurden. Dieses Modell ist von Natur aus ineffizient.

Mit den heute verfügbaren Technologien und einer guten Sicherheitshygiene in der Anlagenumgebung können Unternehmen die Standardisierung und Zentralisierung ihrer Betriebsabläufe verbessern. Dies wird sich nicht nur positiv auf die Risikosituation auswirken, sondern auch auf die Produktion.

Fazit

Das herkömmliche Modell mit separaten, unverbundenen Fertigungstechnologien ist ineffizient und macht die Hersteller anfällig für Cyberangriffe. Die veralteten Technologien stehen auf dem Prüfstand, eine Generation von Fertigungstechnikern geht nach und nach in Rente, und es gibt keine guten durchgängigen Lösungen für die Verwaltung und den Schutz Ihrer Assets.

Die Bewältigung dieser Herausforderungen beginnt bei der Sichtbarkeit. Zunächst sollten IT- und OT-Umgebungen vereinheitlicht werden – so entsteht die Sicherheit, stets zu wissen, über welche Assets verfügbar sind, wo sich diese befinden und in welchem Zustand sie sind. Wenn die Assets dann noch über eine einzige Plattform kontrollieren werden können, wird dies helfen, Übergaben und manuelle Prozesse auszuräumen.

Unternehmen, die ihre Fertigungstechnologien ganzheitlich betrachten und einen integrierten Plattformansatz verfolgen, haben die effektivste Verwaltung und die am besten geschützten Umgebungen. Ihre SIEM-, CMDB- und Workflow-Plattformen werden mit den hochwertigsten und aktuellen Daten aus den IT- und OT-Umgebungen versorgt. Solche Unternehmen verfügen über ein einheitliches SOC und haben die Compliance-Maßnahmen weitgehend automatisiert. Und nicht zu vergessen: Unternehmen, die sich betriebliche Effizienz auf die Fahnen geschrieben haben, werden in den kommenden Jahren Wettbewerbsvorteile erzielen.