Lange Zeit wurde der Cybersicherheit in der Automobilbranche vom obersten Management wenig Aufmerksamkeit gewidmet. Durch die Einführung von vernetzter Mobilität und Anstrengungen im Bereich des autonomen Fahrens wird allerdings immer mehr Software in Fahrzeugen verbaut. In dem Zuge nimmt auch die Datenerhebung zu – sowohl technischer als auch personenbezogener Natur. Diese Software Defined Vehicles können zum Ziel von Cyberangriffen werden und noch lange nicht alle Unternehmen sind hier gut aufgestellt: Etwaigen Presseberichten ist zu entnehmen, dass sich Hersteller mit Schwachstellentests noch schwertun. Durch die starke Dynamik, der sie ausgesetzt sind, kommen sie zudem kaum noch hinterher. Mittlerweile sind sogar über das Internet Angriffe aus der Ferne möglich: Das Tech-Magazin Wired ließ ein Auto in den USA testweise hacken – der Fahrer hatte keine Chance: Die Hacker übernahmen die vollständige Kontrolle vom Scheibenwischer bis hin zum Motor.

Neue Regelungen des Gesetzgebers

Der Gesetzgeber versucht, die Sicherheitsbedrohungen mit Regulierungen einzudämmen: Die Automobilbranche sieht sich daher Anforderungen ausgesetzt, die die Entwicklung, Produktion und das Lifecycle-Management von Fahrzeugen umfassen. Die UN-Verordnung (WP.29) – in der EU als Richtlinie umgesetzt – fordert zum Beispiel von allen Herstellern ein ganzheitliches End-to-End Risikomanagement während des gesamten Fahrzeuglebenszyklus. Ab 2024 weitet sich die UN-Verordnung dann auch auf alle neu produzierten Autos aus. Demzufolge kommen seit diesem Jahr nur noch Fahrzeuge auf die Straße, die den Anforderungen eines CSMS genügen, das entsprechend zertifiziert ist. Damit erstrecken sich Prozesse, wie z.B. das End-to-End Risikomanagement, die Überwachung von Bedrohungen und Schwachstellen sowie das Erkennen von Cyberangriffen und die Reaktion darauf auf alle Fahrzeugtypen eines OEMs, die von der UN-Verordnung betroffen sind.

Außerdem muss die Cybersicherheit entlang der gesamten Entwicklungskette durch Security by Design gewährleistet werden. Die neue UN-Regulierung R156 zu Software Update Management Systemen (SUMS) beinhaltet Vorgaben für die Aktualisierung der Fahrzeugsoftware. Des Weiteren schreibt die UN R155 vor, dass Hersteller in der Lage sein müssen, Sicherheitsvorfälle im Auto festzustellen, Angriffe aus der Ferne zu erkennen und abzuwehren. Das erfordert das stete Wissen um den Zustand der Fahrzeugsysteme und damit eine breite Datenerfassung, etwa aus Speicherprotokollen und Softwareverhalten. Mit dem Automated Lane Keeping System (ALKS) liegt zudem eine Blackbox vor, die Ereignisse aufzeichnet und speichert – das alles vor dem Hintergrund der DSGVO.

Unternehmen benötigen daher eine Ende-zu-Ende-Sicht auf die Cybersicherheit, um Unternehmens- und Kundendaten zu schützen und die Sicherheit der Fahrzeuge zu gewährleisten. Dabei ist es wichtig, Cybersicherheit auf jeder Ebene des Unternehmens zu betrachten: Die vier Pfeiler hierfür sind der Aufbau einer Sicherheitsstrategie, Security-by-Design in der Entwicklungsphase, die Produktion als Teil der Sicherheitskette und zuletzt die Sicherheit auf der Straße.

1. Strategie

Zunächst wird die Sicherheit auf Unternehmensebene betrachtet. Es gilt, die Risiken zu erkennen und die Bedrohungslandschaft zu definieren, um zu verstehen, wer die Angreifer sind, woher sie kommen und warum sie das Geschäft ins Visier nehmen. Mit diesem Wissen kann eine Cyber Security Strategie erstellt werden. Mit einem Cyber Security Management System werden die beschlossene Strategie und zugehörige Richtlinien implementiert, kontrolliert und kontinuierlich verbessert. Das Ziel ist es, das Gleichgewicht zwischen Sicherheit und Betrieb zu halten. Im Bereich der Governance sind ein Framework mit Sicherheitsrichtlinien sowie die Definition von klaren Rollen und Verantwortlichkeiten erforderlich, um die Weichen für ein funktionierendes Risikomanagement zu stellen, auf dessen Basis dann auch Entscheidungen getroffen werden können.

2. Security by Design

Es ist teuer, ein Produkt nachträglich sicher zu machen. Daher benötigen Automobilhersteller von Anfang an einen Security-by-Design-Ansatz mit einer auf Sicherheit ausgerichteten Architektur. Angesichts der zahlreichen Stakeholder wie Systemarchitekten, Entwickler oder Zulieferer und der möglichen Konflikte, braucht das Team ein entsprechendes Mindset: Sicherheit muss ein Kernprinzip des Designs sein – und genauso wichtig wie die Geschäftsstrategie und Marktanforderungen.

Für die Sicherheit in der Projektentwicklung und das Risikomanagement sind Rollen und Verantwortlichkeiten notwendig. Es bedarf eines klaren Eskalationspfads und durchdachter Prozesse für die Entscheidungsfindung. Um Sicherheits-Features zu bestimmen, müssen die Sicherheitsrisiken zunächst identifiziert werden. Dafür benötigen Unternehmen Kenntnisse über das Vorgehen von Angreifern, deren Fähigkeiten und einen realistischen Blick. Risiken, die ein akzeptables Level (Risikoappetit) überschreiten, müssen gemindert werden – mit einer Kombination aus Security-by-Design-Architektur und Sicherheitsmechanismen wie der Verschlüsselung des Datenaustauschs. Ein sicheres Produkt braucht strenge Soft- und Hardware-Tests. Ein gutes Setup stellt dabei sicher, dass alle Sicherheitsmaßnahmen und die Integration in die Produktfunktionalität geprüft werden. Die Tests sollten automatisches Vulnerability Scanning, manuelle Code-Reviews und Fuzz-Testing vorsehen. Zudem sind Penetrationstests als externe Verifizierung der Produktsicherheit wichtig: Dabei können Teile oder das gesamte System Ende-zu-Ende (Software, Firmware und Hardware) geprüft werden. Auch Zulieferer wie die Anbieter von Soft- und Hardware müssen zu Standards und deren Einhaltung verpflichtet werden.

3. Die Produktion

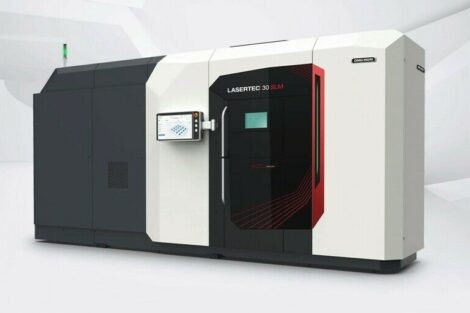

Die Produktion ist ebenfalls ein wichtiges Element der Sicherheitskette. Der Übergang von der Entwicklung zur Produktion ist die letzte Möglichkeit, um Risiken zu adressieren, bevor das Produkt an die Kunden geht. Zu diesem Zeitpunkt wird ebenfalls Kryptographie ins Fahrzeug integriert – private Schlüssel und Zertifikate, um Verschlüsselung und Authentifizierung zu gewährleisten. Die Integration muss einem sorgsamen Prozess folgen, um sicherzustellen, dass es nicht zu Datenlecks kommt. Da verschiedenste Fahrzeugteile von verschiedenen Zulieferern kommen und verbaut werden, ist die Komplexität der Integration individueller Schlüssel oder Zertifikate eine nicht zu unterschätzende Aufgabe – auch angesichts der Menge der involvierten und älteren Technologien, die zum Einsatz kommen. Genauso relevant ist Cybersicherheit beim Ausbau von Fabriken und Produktionselementen im Rahmen der Industrie 4.0 und darf nicht unterschätzt werden: Werden die Produktionssysteme unterbrochen, kann das die Sicherheit der Fahrzeuge im Bau kompromittieren.

4. On the road

Software wird in der Automobilindustrie überwiegend statisch, also während der Produktionsphase, entwickelt und eingesetzt. Doch softwaredefinierte Fahrzeuge erfordern eine kontinuierliche Codeverbesserung und -aktualisierung, damit vernetzte und teilautomatisierte Fahrfunktionen auch nach dem Kauf sicher bleiben. Ein Software Update Management System (SUMS) ist notwendig, um diese Updates over-the-air sicher zu ermöglichen. Das System erkennt die Software, stellt die Kompatibilität von Updates sicher und bewertet deren Sicherheit.´Systeme wie digitale Zwillinge können die Softwarebereitstellung verbessern. Außerdem muss die Software bei der Veröffentlichung zertifiziert sein und bei der kontinuierlichen Softwarebereitstellung das Homologationsverfahren angepasst werden.

OEM und Zulieferer benötigen zudem Strategien, um Cybersicherheitsvorfälle nahezu in Echtzeit zu erkennen und darauf zu reagieren, sei es aus regulatorischen Gründen (WP.29 UN R155) oder um Sicherheitsverletzungen in den Fahrzeugen zu antizipieren. Die Überwachung und Angriffsprävention erfolgt sowohl Onboard als auch Offboard.

OEM müssen sich auf Sicherheitsvorfälle vorbereiten und handlungsfähig sein, während die Autos auf der Straße unterwegs sind. Die Herausforderung: Sicherheitsprobleme müssen erkannt und behoben werden, ohne die Funktionen fahrender Fahrzeuge zu beeinträchtigen. Unternehmen benötigen für diese neue Phase der Postproduktion Sicherheitsteams, die auch Krisenmanagementfähigkeiten besitzen. Nicht jeder Incident benötigt ein Krisenmanagementverfahren. Gleichwohl sind die Fähigkeiten dafür unabdingbar, um im Falle einer Krise die notwendigen organisatorischen und technischen Maßnahmen einzuleiten sowie ad hoc Reportingpflichten nachzukommen.

Neue Rolle und Chancen für OEM

Automobilhersteller müssen die Sicherheit in Fahrzeugen über Jahre, manchmal sogar Jahrzehnte aufrechterhalten. Für OEM liegt darin auch eine große Chance, die Rolle des Hüters von Fahrzeugdaten einzunehmen und sich einen Wettbewerbsvorteil in der Datenökonomie künftiger Mobilitätssysteme zu sichern. Ein hohes Datenschutzlevel kann das Markenimage positiv beeinflussen und die Marschrichtung weist eindeutig hin zur Software-driven Company. Mit dem Wandel des Geschäftsmodells ergeben sich neue Umsatzchancen – weg von Leasing und Wartung hin zu digitalen Diensten und Services über den gesamten Nutzungszeitraum eines Fahrzeugs.

Fazit

Software Defined Vehicles erzeugen Datenströme, die es zu sichern gilt. Unternehmen benötigen dafür eine Ende-zu-Ende-Sicherheitskette, einen strategischen Ansatz von der Entwicklung des Fahrzeugs bis zu seiner Verschrottung. Im Zentrum stehen dabei Security by Design sowie der Fokus auf Sicherheit in der Produktionsphase und in der Postproduktion, wenn das Fahrzeug auf der Straße unterwegs ist.