Das Thema der IT-Security wurde in den letzten Jahren und Monaten immer wieder aufgegriffen. Es wird über Trojaner, Phishing-Mails und Datenlecks aufgeklärt. Unternehmen passen ihre IT-Sicherheitsstrategien an die steigende Cybergefahren an – und vernachlässigen dabei die Schwachstellen der Produktionsumgebungen. Nun hat vor Kurzem eine weltweite IT-Störung bei Volkswagen an mehreren Standorten den Betrieb lahmgelegt. Die Produktion lief einen Tag später wieder. Der Grund für die Störung dieses Ausmaßes soll kein Hackerangriff gewesen sein, sondern ein Problem im konzerninternen Netzwerk. Der Vorfall trifft einen Nerv: Während fast jedes Unternehmen in die IT-Sicherheit investiert, besteht bei der Operational Technology (OT) noch Nachholbedarf.

Dabei ist die Verbindung von IT und OT kein Novum mehr. Schon seit Ende der 90er Jahre laufen Produktionssysteme nicht mehr im Inselbetrieb. Mit der fortschreitenden Digitalisierung wurden die Anlagen mit dem Internet verbunden. Durch die smarte Fertigung und Industrie 4.0 sind zwar effizientere Prozesse und eine flexiblere Produktion möglich, aber je vernetzter ein Betrieb ist, desto mehr Fläche bietet er für Störungen – sowohl durch externe Einflüsse als auch durch interne Quellen. Daher müssen Betriebe ihre Sicherheitsstrategie im Bereich der OT umfangreich ausbauen.

Das Risiko der Cyberattacken

Ein Fallbeispiel: Der Funkbereich eines Unternehmens reicht über das Betriebsgelände hinaus. Über den Funk ist es nun möglich, das OT-System anzuzapfen. Der Betrieb wird lahmgelegt. Um solche Szenarien zu verhindern ist ein umfängliches Patchmanagement grundlegend. Sind die Patchzyklen nämlich unzureichend und unregelmäßig können gravierende Lücken im System unentdeckt bleiben. Auch Angriffe über VPN- und Homeoffice-Lösungen sind möglich. Denn viele OT-Techniker und -Technikerinnen sowie Systemintegratoren arbeiten mittlerweile remote. Gelangen Hacker an die Zugangsdaten eines Mitarbeiters, können diese Informationen über patentgeschützte Verfahren oder über den Aufbau von Produktionsanlagen abfließen lassen. Inzwischen wird sogar ein aktives Anwerben und Aufkaufen von gültigen oder alten Mitarbeiterzugängen im Darknet beobachtet. Hierzu nutzen Kriminelle gerne Plattformen wie Meta, Instagram, Linkedin und Xing, um Personen ausfindig zu machen und mit ihnen in Kontakt zu treten. Beinahe alle benötigten Informationen, wie Firma, Position und Verantwortlichkeiten, sind über Open Source Intelligence (OSINT) verfügbar. Dass die gesamten Belegschaften solche Risiken kennt und damit umgehen kann, trägt zur Sicherheit des Unternehmens bei. Doch wie der Cyber Compare Cybersecurity Benchmarkreport 2023 zeigt, ist die Aufklärung der Mitarbeitenden für OT-Security besonders niedrig. Die Bedeutung der IT-Sicherheit ist den meisten durch Sicherheitstrainings und Aufklärungsarbeit mittlerweile bewusst. Doch im Bereich der OT mangelt es noch immer an spezifischen Schulungsangeboten. Unternehmen müssen hier aktiv ansetzen.

Operative Komplexität als Problem

Wenn die Belegschaft nicht von bestimmten Sicherheitsrisiken weiß, kann das für ein Unternehmen problematisch werden. Denn nicht alle Störungen werden durch externe Quellen ausgelöst. Auch manuelle Fehler können zu IT-Störungen und folglich zu ganzen Produktionsausfällen führen. Aufgrund der Vernetzung der IT und OT müssen Unternehmen sicherstellen, dass das gegenseitige Verständnis beider Bereiche sowie die Kommunikation betriebsintern gut funktioniert. Denn die operative Komplexität der Produktion verhindert schnellere Reaktionszeiten im Fall einer Störung und ein gründlicheres Patch Management zur Prävention. Schaffen Unternehmen jedoch transparente Anlagensysteme, können sie definieren, welche Maschinen für den Fortbestand der Produktion besonders wichtig sind. Im Ernstfall müssen sie auch tagelang ohne Kontakt zur IT laufen können, um größere finanzielle Schäden abzuwenden. Solche Notfallpläne garantieren eine effiziente Schadensbegrenzung. Sie sollten umfangreich geplant und regelmäßig geübt werden.

Scannen für die Sicherheit

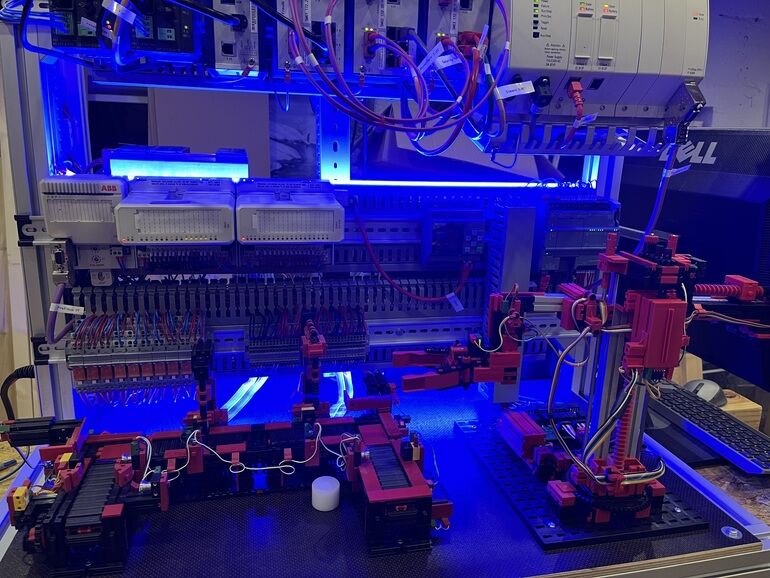

Ebenfalls von Bedeutung ist die Überprüfung der Schnittstellen zwischen IT und OT sowie damit verbundene etwaige Einfallstore. Darauf aufbauend muss die Etablierung entsprechender Sicherheitsstandards nachweisbar umgesetzt werden. Eine wichtige Maßnahme ist die Schwachstellenanalyse durch das Scannen der OT-Systeme sowie des gesamten Netzwerkes. Dadurch kann der allgemeine Sicherheitsstatus der Produktions- und Steuerungsanlagen ermittelt werden. Da die Tests nicht direkt auf den Prozessoren geschehen können – diese würden nämlich ausfallen und den Betrieb erheblich stören – bedarf es eines speziellen Scanners, der das Protokoll sowie die Sprache der Controller versteht. Der Scanner erkennt ungewollte Veränderungen in Form von Modifikationen wie zum Beispiel Anpassungen der Grenzwerte am Wochenende oder ein ungeplantes Hochfahren der Turbinenlast. Besonders für Betreiber kritischer Infrastrukturen ist es wichtig, Normen wie die ISO 27001, die IEC 62443 oder die neue NIS2-Richtlinie umzusetzen. Hierbei können zertifizierte Experten kompetent unterstützen.

Die OT-Sicherheit hinkt in vielen Unternehmen noch immer der IT-Sicherheit hinterher. Umso wichtiger ist es in Zeiten der Industrie 4.0, dass Betriebe eine adäquate Sicherheitsstrategie für ihre Operational Technology umsetzen. Andernfalls drohen sie, in einer zunehmend vernetzten Welt den Anschluss zu verlieren. Ausfälle der Produktion führen fast immer zu finanziellen Schäden und gefährden das Vertrauen der Kunden. Möchten Fertigungsbetriebe ihre Industrieanlagen vor Cyberangriffen und internen Störungen schützen, müssen sie Lücken in den Systemen finden und beheben sowie die Belegschaft schulen und Know-how aufbauen.